En la radio sonaba Like a prayer, de Madonna, y en los periódicos se hablaba de la caída del muro de Berlín como el inicio de una nueva Europa. La sonda ‘Voyager 2’ llegaba, entretanto, a Neptuno, después de 12 años vagando por el sistema solar, y un murciélago enmascarado combatía el crimen a golpe de gadget en los cines de medio mundo. Era 1989 y la nueva década asomaba vertiginosa, con el fin de la Guerra Fría como telón de fondo, pero una nueva lucha estaba a punto de librarse y se estaba gestando en la soledad de un despacho de la Organización Mundial de la Salud (OMS).

Ahí, Joseph Popp, un biólogo evolutivo que participaba activamente en la investigación del sida, decidió apartar un momento su trabajo principal, en su oficina de Ginebra, para crear el primer ransomware de la historia. Solo que entonces esta clase de extorsión no se llamaba así, porque, entre otras cosas, ni había leyes para perseguir este tipo de delitos ni había un lugar del crimen propicio: en 1989, Internet era aún una red académica y el correo electrónico, algo muy minoritario. Ni siquiera Popp, doctor por la Universidad de Harvard, tenía verdadera vocación delictiva: se había pasado media vida estudiando a los babuinos hamadrya del África oriental y otra media asesorando a la OMS para crear un sistema informatizado de prevención del VIH.

¿Afán de notoriedad? ¿Venganza? Todavía hoy, se desconocen las causas que le llevaron a lanzar un ataque tan sofisticado, como primigenio, pero lo cierto es que sus improvisadas maneras anticiparon la figura del ciberdelincuente moderno. Y abrieron un sinfín de malignas posibilidades en la, ya sí, red de redes.

El disquete del sida

Para entender esta rocambolesca historia hay que volver a ese final de década. En 1989, la epidemia del virus del VIH ocupaba también gran parte de las portadas internacionales. Ese “mal desconocido”, como fue bautizado en su origen el síndrome de deficiencia inmunológica, comenzaba a hacer estragos en la población. La falta de información, de estudios rigurosos y, sobre todo, la alarma social creada alrededor de la enfermedad del sida fueron los mimbres con los que este biólogo fabricó su (ciber)ataque.

Es decir, había una pandemia en ciernes y mucho miedo a contagiarse; los mismos ingredientes con los que los ciberdelincuentes harían su agosto allá por marzo de 2020. Popp, decíamos, sentó las bases, pero entonces lo que no había era una Internet desarrollada más allá de la red ARPANET. Sin medios a su alcance, ¿cómo podía viralizar su engaño? Fácil: con los medios que sí tenía a mano en diciembre de 1989.

Para ello, usó el correo tradicional y adjuntó 26.000 disquetes de 5,25 pulgadas en sobres que tenían un remitente confiable (PC Cyborg Corporation); un asunto aún más cercano dada la realidad imperante y que bautizó como AIDS Information Introductory Diskette (Disquete de información introductoria sobre el sida). Y unos destinatarios acordes a su engaño: la gran mayoría de los que recibieron ese sobre con ese disquete habían participado, recientemente, en un congreso sobre el VIH organizado por la propia OMS; de la que Joseph Popp, recordemos, era consultor. Nada hacía sospechar, en fin, lo que estaba a punto de sucederles.

Porque además de anticiparse a la era del spam o de usar técnicas de ingeniería social, con el miedo como principal aliado, nuestro protagonista y criminal sobrevenido ideó un sistema que visto con la perspectiva de los años asusta y pasma por cercano: al introducir aquel disquete, aparecía un mensaje en la pantalla que aseguraba que la información contenida podía “salvar la vida” del usuario y se le animaba a compartirla para que también otros se beneficiaran. Buscaba, de este modo, la colaboración inconsciente de sus víctimas.

A falta de bitcoins, Panamá

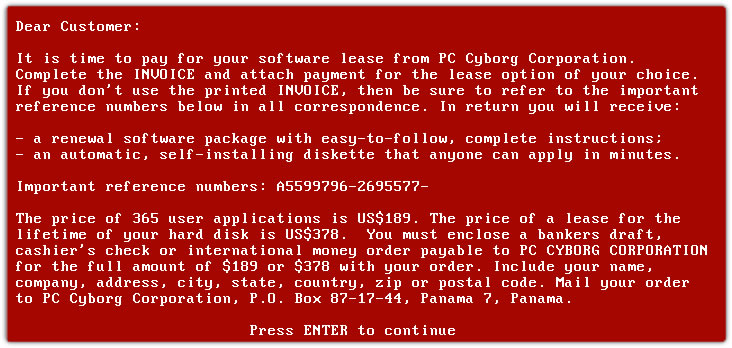

Popp no ideó, eso sí, un método de pago más difícil de rastrear, como el bitcoin, pero sí la manera de que aquellos incautos pagaran por sus errores: esa información que te podía salvar la vida consistía en una encuesta interactiva que valoraba el riesgo de contraer el VIH y que escondía, sin embargo, otro virus que cifraba la información del ordenador al cabo de noventa reinicios. Tras lo cual, aparecía un nuevo mensaje en el que se informaba al usuario de que si quería recuperar sus archivos debía hacer un pago de 189 dólares (algo más de 300 euros, al cambio y considerando la inflación) a un apartado postal panameño. Solo entonces recibía la clave de descifrado, pero, naturalmente, ni antes ni ahora pagar garantizaba absolutamente nada.

La novedad del caso y el pánico desatado hizo que muchos de los afectados –algunos de ellos, científicos que llevaban 10 años investigando sobre el VIH- formatearan la memoria de su ordenador en un vano intento de conservar su trabajo. Lo perdieron todo.

Un fraude internacional

El troyano del sida llegó hasta 90 países –en aquella época, tampoco existía un antivirus moderno–; lo cual hizo que se catalogase aquellos envíos como un intento de fraude internacional. Además, al percatarse de que muchos de los destinatarios formaban parte de la lista de participantes que habían asistido a la IV Conferencia Internacional sobre el Sida, organizada el año anterior por la OMS, los investigadores creyeron que podría tratarse de una red delictiva y el caso pasó a manos de la Interpol.

La prensa salivaba: el muro de Berlín había caído, pero un misterioso virus informático estaba levantando todo tipo de suspicacias y problemas alrededor del mundo, con un chantaje de largo recorrido, una investigación al más alto nivel y con el telón de fondo de la enfermedad que ya copaba buena parte de las portadas. Joseph Popp se había hecho, tal vez, demasiado viral para sus propios intereses y su privacidad comenzaba a estar amenazada.

Tras revisar la lista de destinatarios de aquellos sobres, la investigación viró su rumbo hacia la otra pista que estaba sobre la mesa: Panamá. Donde, supuestamente, radicaba la empresa que estaba extorsionando a miles de personas: PC Cyborg Corporation, el remitente de aquellos correos maliciosos. Solo había un problema: 1989 fue el año también en que el ejército de EE UU invadió ese país centroamericano para derrocar al general Manuel Noriega. Es decir, había asuntos más importantes que resolver y cualquier solicitud de información iba a perderse, irremediablemente, entre el sonido de las balas.

La investigación seguía su curso, pero no había forma de seguir el rastro del dinero; salvo que alguien se lo pusiera en bandeja a los investigadores llevándoles hasta el principal y único sospechoso de aquel fraude: el propio Joseph Popp.

Sin base legal

Había sido un golpe casi perfecto: novedoso, sin huellas a la vista y, para colmo, con la geoestrategia de su lado. Pero, entonces, nuestro protagonista comenzó a ponerse nervioso en el momento más inoportuno –con la Interpol pisándole los talones y los medios tratando de ponerle cara– y en el lugar menos adecuado: en mitad de un aeropuerto lleno de policías holandeses. Popp había hecho escala en Ámsterdam tras aterrizar de un vuelo procedente de Kenia. Había acudido a un simposio de la OMS para lanzar en ese país africano un software que evaluaba el impacto demográfico del VIH, y se dirigía a EE UU, su país natal. Pero su comportamiento levantó las sospechas de un agente durante un control rutinario y al revisar su equipaje encontraron un detalle bastante revelador: un sello de la empresa PC Cyborg Corporation. Tenían ante sí al autor de aquellos correos que habían dado la vuelta al mundo.

Solo que no había ninguna base legal para detenerlo; de nuevo, las circunstancias le eran propicias. Aunque aquello puso en aviso al resto de autoridades y terminó de sacar del anonimato a aquel hombre que vociferaba por todo el aeropuerto y miraba nervioso a uno y otro lado.

Fue así como supieron que se llamaba Joseph Popp y que era consultor de la OMS y que tenía, por tanto, acceso a ese listado de participantes que habían recibido después el famoso disquete del sida. O que, entre otras cosas, su trabajo consistía en crear distintos programas informáticos para la prevención del VIH; el último de ellos, el que le había llevado hasta Kenia, era muy similar además a la encuesta interactiva que contenía su troyano. Todo esto, unido a que guardaba ese sello de la empresa responsable de todas esas extorsiones, confirmaba, casi por completo, su presunta culpabilidad. Pero aún faltaba el arma del crimen y esto nos lleva, de nuevo, hasta aquel solitario despacho de Ginebra.

Ahí, en un archivo cifrado, estaba detallado todo su plan. Con una contraseña de acceso que no dejaba lugar a dudas del remitente real de esos correos: Joseph Lewis Andrew Popp Jr. III. La contraseña –hay que admitirlo– era lo suficientemente robusta para los cánones de la época (en esto, también se anticipó), pero su inocencia, ahora sí, se veía comprometida. Habían pasado dos meses desde aquel inaudito ataque cuando el FBI irrumpió en su casa. El cracker Popp era, por fin, detenido. ¿El problema? Que la base legal seguía siendo la misma y tras una breve estancia en prisión y después de varias extradiciones y juicios en los que mostró un comportamiento paranoico, Joseph Popp fue declarado mentalmente insano e incapaz de comparecer adecuadamente ante un tribunal, que, por otro lado, no podía juzgarle porque no había leyes que reflejaran su delito.

El aleteo de una mariposa

Sus abogados argumentaron, además, que planeaba donar todos esos pagos procedentes de las extorsiones a la investigación del sida, pero algunos medios revelaron que el motivo real que le llevó a diseñar ese chantaje tecnológico fue que había sido rechazado para ocupar un cargo de mayor responsabilidad en la OMS. Tampoco se supo nunca si había contado con algún cómplice (26.000 disquetes son muchos disquetes, por mucho rencor que se acumule) y el caso acabó, finalmente, sobreseido. Con los años, el biólogo Popp recuperó su vocación inicial y montó un santuario de mariposas. Y las leyes se actualizaron para prever casos como el suyo. Su aleteo delictivo provocó, en fin, un huracán cibercriminal décadas después, con casos tan sonados como Wannacry o más recientes como los últimos ataques a Phone House o al servicio de salud de Irlanda, entre otros muchos homenajes póstumos al padre del ransomware.