En la era de la información instantánea, el vertiginoso ritmo de la comunicación digital ha dado paso a innovaciones que optimizan la eficiencia y la rapidez en el intercambio de información. Entre estas, las URLs acortadas han surgido como una herramienta común y valiosa para compartir enlaces de manera ágil y sencilla. Estas versiones condensadas de direcciones web no solo economizan espacio, sino que también facilitan la memorización y el intercambio de contenido en plataformas con restricciones de caracteres.

En esta ocasión, nos centraremos en explicar los riesgos a los que nos exponemos cuando navegamos por internet, y accedemos a algún sitio web a través de las famosas URLs acortadas, que nos impiden conocer a dónde nos dirigimos.

¿Qué es una URL acortada?

Una URL acortada, tal como su nombre sugiere, es una versión condensada de una dirección web que posee menos caracteres que su contraparte original, conduciendo al usuario al mismo sitio web. A diferencia de una URL original que detalla el contenido mediante palabras y guiones, la versión acortada emplea combinaciones al azar de números y letras. Entonces, ¿cuál es la complicación si ambas llevan al mismo destino? La dificultad reside en la limitación para visualizar el contenido al que se accederá.

¿Por qué se utilizan las URLs acortadas?

El uso de URLs acortadas se popularizó en los primeros años de este siglo, coincidiendo con el surgimiento de las primeras redes sociales y la adopción de servicios de mensajería y SMS en dispositivos móviles. Esta práctica surgió como respuesta a la necesidad de adaptarse a las limitaciones de caracteres impuestas por las redes sociales y los mensajes de texto al compartir contenido en la web.

Un ejemplo destacado de esta tendencia se observa en Twitter, ahora conocido como X, donde la extensión máxima permitida por mensaje es de 280 caracteres. En este contexto, cobra relevancia el uso de URLs acortadas, no solo para ajustar todo el contenido deseado en el espacio limitado, sino también, como sugiere un estudio de Hubspot, para optimizar la efectividad de los twits, sugiriendo un tamaño ideal de entre 120 y 130 caracteres para lograr una tasa elevada de clics.

¿Qué peligro tiene acceder a una URL acortada?

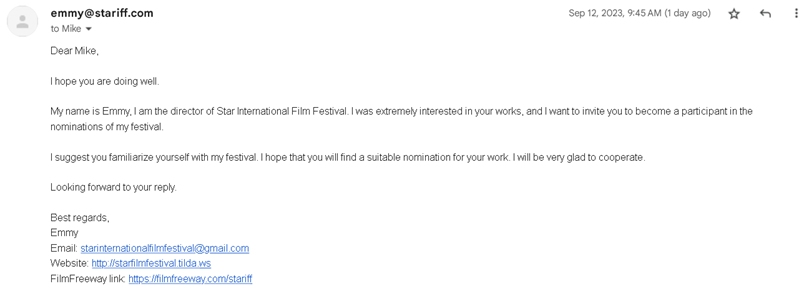

Como hemos evidenciado, el uso de URLs acortadas resulta altamente conveniente. No obstante, los ciberdelincuentes aprovechan la falta de información al acceder a un enlace acortado, ya que desconocemos la dirección exacta y el contenido de la página web de destino. Este escenario propicia engaños y nos expone a diversas amenazas que pueden comprometer la seguridad y privacidad de nuestros dispositivos.

Mediante la ingeniería social, los ciberdelincuentes simulan situaciones y nos redirigen a enlaces que potencialmente descargan malware. Al hacer clic en la URL acortada, corremos el riesgo de ser redirigidos a sitios web que descargan software malicioso, programas o archivos sin nuestro consentimiento. Además, la generación de enlaces acortados a menudo implica el uso de intermediarios o empresas externas encargadas de crear dicho contenido. En general, estos enlaces se emplean para la creación de perfiles de usuario, utilizando técnicas de fingerprinting para rastrear nuestra ubicación a través de la dirección IP, con el propósito de ofrecernos servicios y anuncios personalizados.

Así mismo, al acceder al enlace recortado, es posible que nos redirijan a páginas web fraudulentas que imitan a la original, suplantando su identidad. En caso de iniciar sesión con nuestros datos personales, los ciberdelincuentes pueden recopilar esta información y comprometer nuestra seguridad. En la actualidad, el phishing y el smishing son prácticas comunes, donde se suplantan entidades reconocidas como la policía, bancos, empresas eléctricas, entre otros, para inducir a los usuarios a revelar información confidencial.

Recomendaciones para mejorar nuestra protección ante las URLs acortadas

En primer lugar, y lo más importante, es tener conciencia de que no todas las URLs recortadas suponen un peligro; sin embargo, debemos ser cuidadosos y tener sentido común cuando accedamos a un enlace recortado.

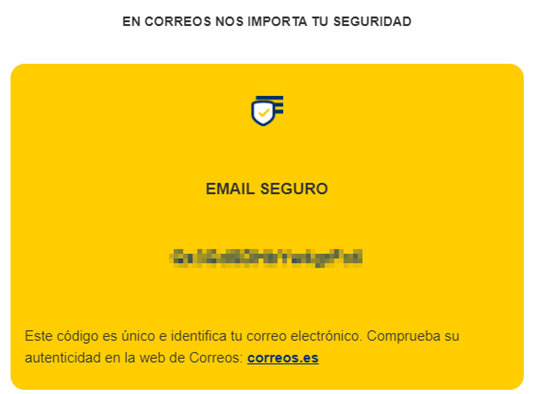

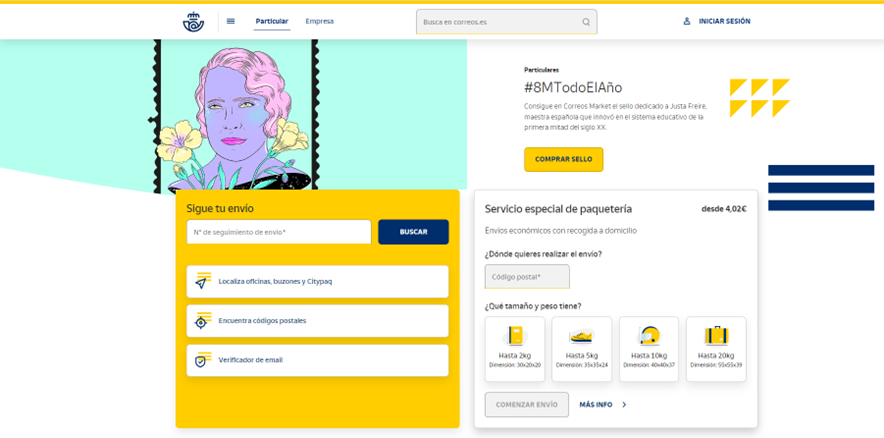

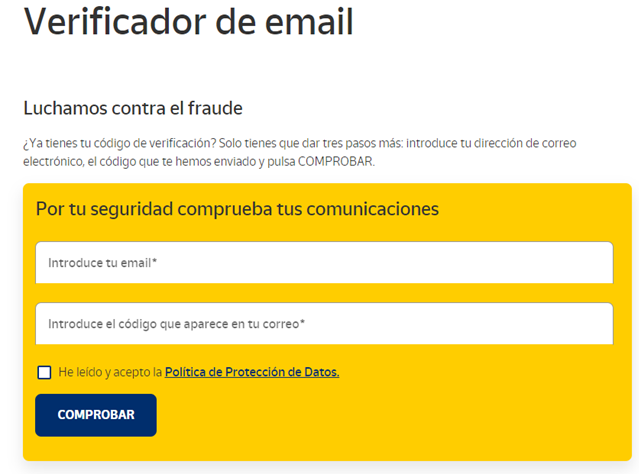

En segundo lugar, si accedemos a una página web haciendo uso de un enlace recortado no debemos facilitar ninguna contraseña ni otro dato personal. Por ello, siempre que nos dispongamos a introducir algún dato personal sensible es preferible que se acceda a la página raíz a la que apuntaba el enlace recortado, es decir, dando unos pasos atrás y buscar la página de inicio; de esta manera nos aseguraremos de que estamos en la web original. Ahora bien, siempre es mejor acceder directamente a través de enlaces originales y que cumplan con los estándares de protección, como son los certificados digitales y el protocolo HTTPS de navegación segura. Una buena señal es la aparición del candado en la parte izquierda del navegador, al lado de la ruta URL. No obstante, si hemos accedido y no estamos seguros de si se ha comprometido nuestros datos, como una contraseña o algún dispositivo, siempre es recomendable realizar un análisis con nuestro antivirus e incluso cambiar la contraseña.

En tercer lugar, existen múltiples herramientas en internet que nos permiten comprobar los enlaces recortados a los que queremos acceder. Gracias a estas herramientas podemos desentrañar la URL original y conocer su contenido real y, además, analizar la URL por si contiene algún tipo de malware antes de acceder directamente. Cabe destacar que muchas de estas herramientas nos permiten previsualizar el contenido de la página web antes de acceder a ella. Algunos ejemplos de estas herramientas son:

- CheckShortURL Se trata de una herramienta que nos facilita una breve descripción de la página web a la que vamos a acceder, así como el título, el autor y el enlace original.

- Securi Se trata de una herramienta muy completa. En concreto, realiza un análisis de la URL acortada, en la que detecta si contiene o no algún tipo de malware y, además, ofrece una puntación evaluando la seguridad del referido enlace. Por último, nos proporciona información sobre el contenido de la web, así como su enlace original.

En definitiva, las URLs acortadas son una herramienta muy útil de la que hacemos uso constantemente; sin embargo, es conveniente seguir nuestras recomendaciones para evitar caer ante las trampas de los ciberdelincuentes, consiguiendo así mantenernos ciberseguros.