Se ha distribuido a nivel mundial un virus que afecta a los dispositivos router que nos proporcionan la conexión a Internet en casa y oficinas. Según el FBI se trata de un ciberataque procedente de hackers rusos que habría afectado a más de 500.000 dispositivos de este tipo repartidos por todo el mundo.

El alcance ha sido tan extraordinario que el propio FBI ha difundido a nivel mundial unas recomendaciones que todos los posibles afectados deberíamos realizar. No afecta a todas las marcas y modelos y al parecer, el objetivo de este ataque ya ha sido neutralizado. Ya no representa un peligro inminente, no obstante, recomiendan que realicemos un reinicio al estado de fábrica de los modelos posiblemente afectados.

¿En qué consiste?

El malware que se ha distribuido por todo el mundo se conoce como VPNFilter. Al parecer ha aprovechado alguna vulnerabilidad de ciertos aparatos y el hecho de utilizar contraseñas débiles de acceso.

El objetivo de los atacantes era formar una red de bots para realizar ataques masivos coordinados, e incluso dejarlos inutilizados. Pese a que el FBI tomó el control de esta red de bots, ya que cerró por orden judicial un sitio web desde el que se iban a coordinar los ataques remotos, muchos routers han sido infectados. La advertencia del Gobierno de EEUU tiene como objetivo limpiar esos dispositivos.

La capacidad maliciosa de VPNFilter es importante, ya que si se activa puede dañar los propios dispositivos afectados. Además permitiría inspeccionar el tráfico, robar archivos y entrar potencialmente en la red a la que están conectados estos dispositivos

Al parecer se han visto afectados dispositivos hasta en 54 países diferentes y se sospecha que la información estaba dirigida desde Rusia.

¿A qué dispositivos afecta?

Estos son los modelos de routers Wifi vulnerables al VPNFilter que se conocen, pero podría haber más:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, y 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- QNAP NAS devices running QTS software

- TP-Link R600VPN

¿Qué debemos hacer?

Las instrucciones que el FBI lanzó a nivel mundial se han podido interpretar erróneamente por algunos medios. Las primeras noticias solicitaban a los usuarios “reiniciar” el router, aludiendo a la posibilidad de simplemente apagarlo y volverlo a encender.

Pero este error se debe a una mala traducción del término “reboot” que en inglés significa reiniciar, pero que en este contexto lo que indica es que debemos restaurar el dispositivo al estado de fábrica.

Si nuestro router doméstico o de la empresa es uno de los citados en la lista anterior, la recomendación es que lo reiniciemos al estado de fábrica o le hagamos un reset.

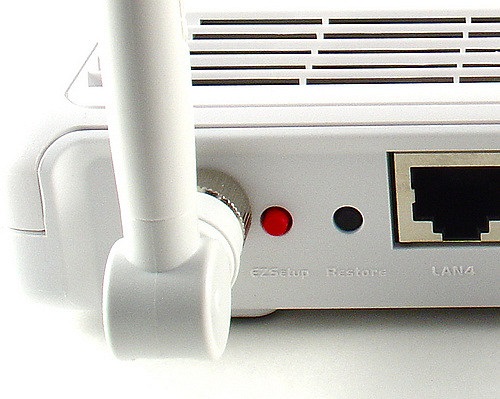

Para ello deberemos utilizar el micro pulsador que todos suelen presentar en la parta posterior con el indicador “reset” o “restore”. Suele ser una pequeña microperforación que deberemos activar con una punta muy fina, como la de un clip o un alfiler.

Lo habitual es necesitar pulsarlo durante algunos segundos hasta que veamos algún cambio en las luces indicadoras. Tras un pequeño lapso de tiempo, el router volverá a funcionar con la configuración inicial de fábrica.

Recordemos que, por nuestra seguridad, al menos deberemos cambiar la contraseña de acceso al Wifi por una diferente a la que viene configurada de fábrica. Escogeremos una nueva contraseña larga y complicada, del tipo más seguro posible o WPA2, para evitar que puedan adivinarla en un posible ciberataque.

Recordemos que ante un reinicio de este tipo, además de eliminar el posible malware que podría habernos infectado, también se borrarán otras configuraciones que pudiéramos haber guardado, como puertos abiertos para programas P2P (Emule por ejemplo), filtrados MAC, URL bloqueadas, horarios en los que se limita la conexión, etc.