¿Oís eso? ¿Gritos? ¿Sustos? ¿Risas también? Se acerca uno de los momentos más divertidos y terroríficos del año. Sí, hablamos de Halloween. La popular fiesta, arraigada en América del Norte desde hace un par de siglos, y que unos pocos años atrás dio el salto a Europa (regresando a su lugar de origen según las teorías que la sitúan como una fiesta pagana de origen Celta) para convertirse en una celebración frecuente, está llamando a nuestra puerta. ¿Truco o Dato?

Espera, ¿Truco o Dato? ¿No era truco o trato? ¿Estamos confundiendo términos? Según la tradición, los niñ@s recorren las casas, disfrazados de criaturas de pesadilla (zombis, momias, vampiros, hadas del bosque…) pidiendo caramelos. Para conseguirlos, usan la clásica frase “truco o trato”. Truco (jugarreta) si no consiguen lo que quieren; trato (no hay jugarreta) si consiguen su preciado y dulce botín. Entonces, ¿a qué viene lo de Truco o Dato?

Un evento social que llama a la estafa

Halloween es una fiesta muy esperada en todo el mundo, especialmente por los más pequeños de la casa. No obstante, hay otros que están deseando su llegada, y no precisamente para conseguir caramelos. Hablamos, como ya imaginaréis, de los cibercriminales. Todo acontecimiento social que se precie, sea cual sea y caiga en el mes que caiga, es un reclamo perfecto para este colectivo.

La publicidad, las campañas de marketing de las tiendas, el show, por así decirlo, es algo ligado a esta festividad. Todo se engalana para la ocasión; se pinta de naranja calabaza. Los que no se engalanan, sino que se ocultan entre las sombras para no ser descubiertos, son aquellos que aprovechan tan esperada festividad para lanzar su Truco a los incautos. Trucos=Estafas. Las ciberestafas en Halloween están siendo algo muy común en los últimos años.

¿Cómo actúa un cibercriminal en Halloween?

Uno de los aspectos que hemos comentado anteriormente es que, durante las semanas previas a la celebración de Halloween, las campañas de publicidad inundan televisiones, calles, radios y, lo más problemático, las redes sociales e internet en general. Y son estos momentos los que causan auténtico terror, sobre todo si el objetivo cae en la trampa. El modus operandi del cibercriminal es muy sencillo de ejecutar, pero no tan fácil de destapar. El buen ojo todo lo ve, pero debe ser entrenado para ello.

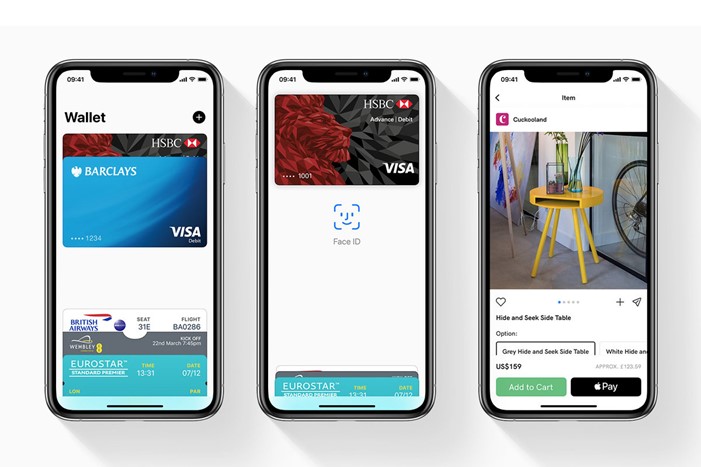

Partiendo de la base que el principal reclamo de Halloween son las campañas de publicidad orquestadas en los medios, una de las técnicas más usadas por los cibercriminales es el Web Spoofing, o suplantación web. A través de una web falsa, similar a otra legal, el cibercriminal intenta acceder a nuestro dispositivo para controlarlo, robar toda la información albergada en él, tomar posesión de nuestras cuentas, etc. El objetivo final es que el afectado pague un rescate para su recuperación. Dependiendo de la víctima, el reclamo puede ser mayor o menor. ¡Ojo con meterse en una web de dudosa legalidad desde un PC Corporativo! Los efectos podrían ser desastrosos no solo para ti, sino también para tu empresa. La información corporativa es muy valiosa.

¿Cómo reconocer un intento de Web Spoofing? Si bien los cibercriminales cada vez pulen más sus técnicas, siguen cometiendo errores que, con un ojo analítico bien desarrollado, pueden ser descubiertos. Los más evidentes son los relacionados con la ortografía. Muchos de estos ciberdelincuentes proceden de países extranjeros, y apenas cuentan con los conocimientos suficientes del idioma de la web que pretenden suplantar. Es muy común encontrar webs donde, en lugar de escribir Halloween, ponen: Haloween, Hallowen o Halloweenn. Otro detalle a tener en cuenta es el diseño de la web, donde podemos ver errores en las imágenes usadas: mala calidad, que no coincide con la original, posición errónea…

¿Qué otros métodos pueden usar los cibercriminales para engañar a las víctimas? La Ingeniería Social sigue siendo la estrella en lo que a ciberestafas se refiere: phishing y smishing están a la cabeza en cualquier situación que se precie. Un correo electrónico con ofertas falsas aprovechando la festividad de Halloween; un SMS en nuestro smartphone anunciando que hemos sido seleccionados como ganador de un concurso con motivo de Halloween… Hay tantos ejemplos que es difícil enumerarlos.

¿Cómo evito un susto de muerte?

No os asustéis, no estamos hablando de pasar directamente al camposanto. Hablando metafóricamente, quizás sí… Evitar caer en una estafa es sencillo, pero solo si estamos tanto al corriente de la problemática actual como de la forma de evitarlo. Entonces, respondiendo a la pregunta, el mejor aliado de la potencial víctima no es otro que la duda. Dudar de la legitimidad de cualquier correo electrónico, SMS o web es nuestra principal arma para evitar que Halloween se convierta en una “fiesta mortal”.

Si llega un correo electrónico, vigilar el remitente, un posible enlace vinculado o el archivo adjunto puede suponer la diferencia entre caer en la trampa o salir airoso de ella. En el caso de recibir un SMS, de nuevo, comprobar de forma minuciosa en enlace -que suele venir acotado y con un formato extraño- y el remitente. Por otra parte, si vemos una web con faltas de ortografía, iconografía mal diseñada o fuera de lugar, salir de ella en el acto y evitar pinchar en los enlaces internos.

Con estos consejos, vuestra noche de Halloween no solo será apacible, sino que además habréis demostrado que los cibercriminales, independientemente de la época en la que nos encontremos, no os van a pillar desprevenidos. ¡Feliz Halloween a todos!