Una vez más es noticia la detención de una persona que utilizaba Internet y en especial las redes sociales para extorsionar a menores y con ello obtener favores sexuales.

El último caso publicado por los medios, hace solo un par de días, es el de un joven de 25 años, maestro y catequista en la localidad de Chipiona, Cádiz. Aunque realmente joven, ha sido calificado por la Policía como un auténtico “depredador sexual” ya que ha sido detenido en dos ocasiones anteriores y cuenta con un importante historial delictivo anterior.

En esta ocasión parece que utilizaba como medio de contacto con sus víctimas la conocida red social basada en fotografías Instagram. Contactaba con antiguos alumnos con los que además había tenido alguna otra relación en actividades extraescolares, de edades comprendidas entre los 12 y 13 años y siempre varones, ganándose inicialmente su confianza y tejiendo poco a poco una trama de extorsión.

La respuesta a esta pregunta es sí, la compañía así lo expresa en su página de

La respuesta a esta pregunta es sí, la compañía así lo expresa en su página de  Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc.

Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc. Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple.

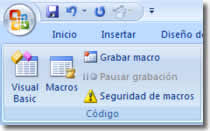

Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple. Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.