En la era de la digitalización global, la inteligencia artificial (IA) se ha convertido en un componente crítico en numerosos sectores, revolucionando desde sistemas automotrices hasta infraestructuras de salud. Sin embargo, esta tecnología no está exenta de riesgos. En particular, la manipulación de la IA para fines publicitarios malintencionados representa una amenaza creciente que combina innovación tecnológica con intenciones fraudulentas, afectando a consumidores y empresas por igual. Este artículo explora las profundidades de esta problemática, ilustrando cómo la IA está remodelando el panorama de la seguridad digital y qué estrategias podemos emplear para salvaguardar nuestra información.

¿Qué es la IA?

La inteligencia artificial es una tecnología que permite a las máquinas ejecutar tareas que tradicionalmente requerían la intervención humana, como el razonamiento, la percepción visual, y el reconocimiento de voz. Esta capacidad se logra mediante algoritmos de aprendizaje automático y redes neuronales que imitan la estructura y función del cerebro humano. A través de la IA, los dispositivos pueden procesar información, aprender de ella y tomar decisiones autónomas. Este avance ha sido fundamental para el desarrollo de aplicaciones que van desde asistentes virtuales hasta vehículos autónomos.

La IA se ha integrado en prácticamente todos los aspectos de la vida moderna. En el sector de servicios, facilita la personalización y automatización del servicio al cliente a través de chatbots inteligentes que responden a preguntas frecuentes y gestionan reservas. En el ámbito de la seguridad pública, sistemas de reconocimiento facial ayudan en la identificación y captura de criminales. La IA también está transformando el sector agrícola con drones que monitorizan cultivos y optimizan el uso de recursos, lo que mejora la producción y sostenibilidad.

La publicidad online

En el mundo digital, la publicidad ha evolucionado más allá de simples banners y anuncios pop-up. La IA ha permitido la creación de sistemas publicitarios que no solo identifican a los usuarios con mayor probabilidad de compra, sino que también predicen cuándo y dónde es más probable que realicen una compra. Esta tecnología ha habilitado métodos de retargeting sofisticados, donde los anuncios persiguen a los usuarios a través de diferentes plataformas, recordándoles productos que han visto o buscado previamente, aumentando así las tasas de conversión.

La sinergia entre IA y publicidad ha permitido campañas hiper-personalizadas que consideran el comportamiento en tiempo real del usuario, su historial de navegación, sus intereses y hasta su ubicación geográfica. Esto se traduce en una experiencia de usuario altamente personalizada y mucho más efectiva, donde cada anuncio mostrado está optimizado para generar el máximo impacto. Además, la IA permite la optimización en tiempo real de las campañas publicitarias, ajustando los anuncios en función del rendimiento y la interacción del usuario.

¿Qué es la publicidad maliciosa?

La publicidad maliciosa implica el uso de anuncios en línea para propagar programas maliciosos. Estos anuncios están diseñados para engañar al usuario, haciéndole creer que está interactuando con contenido legítimo. Una vez que el usuario hace clic en el anuncio, el malware se descarga y se instala en el dispositivo, lo que puede resultar en robo de identidad, pérdida de datos importantes y acceso no autorizado a sistemas informáticos. La sofisticación de estas tácticas ha aumentado con el uso de la IA, haciendo que los anuncios sean más difíciles de distinguir de los legítimos.

El uso de la IA para potenciar anuncios dañinos ha llevado estas prácticas a un nivel alarmantemente eficiente. Algoritmos de aprendizaje profundo analizan y aprenden de las interacciones de los usuarios para crear anuncios que son increíblemente convincentes y personalizados. Estos anuncios son capaces de evadir los sistemas de detección tradicionales y adaptar sus métodos de ataque en tiempo real, basándose en las respuestas de los usuarios y las medidas de seguridad detectadas.

Tipos específicos de malvertising:

- Esteganografía: Oculta código malicioso dentro de imágenes.

- Imágenes políglotas: Imágenes diseñadas para parecer normales pero que contienen código malicioso.

- Estafas de soporte técnico: Anuncios que asustan a los usuarios para que llamen a números de soporte falso.

- Scareware: Anuncios que inducen miedo afirmando que el dispositivo está infectado.

- Falsas actualizaciones de software: Anuncios que ofrecen falsas actualizaciones para instalar malware.

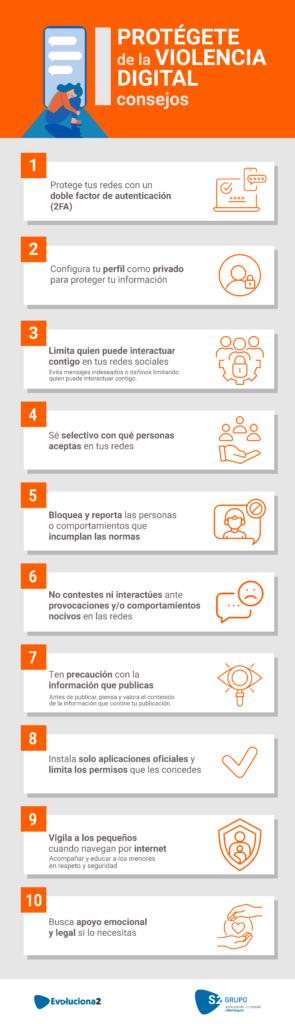

¿Cómo protegerse del llamado malvertising?

Protegerse de la manipulación publicitaria malintencionada en la era de la IA requiere más que precaución; requiere conocimiento y las herramientas adecuadas. Es esencial mantenerse actualizado sobre las últimas tácticas de malvertising y utilizar software avanzado de seguridad que pueda adaptarse y responder a las nuevas amenazas. Además, la formación en ciberseguridad puede ayudar a los usuarios a reconocer signos de malvertising y evitar hacer clic en anuncios sospechosos.

Medidas de protección detalladas contra el malvertising:

- Usar software antivirus potente y actualizado.

- Instalar bloqueadores de anuncios en el navegador.

- Desactivar complementos innecesarios del navegador.

- Mantener el sistema operativo y el software siempre actualizados.

- Descargar software solo de fuentes legítimas.

- Utilizar navegadores seguros y configuraciones de privacidad robustas.

En conclusión, el abuso de la IA para fines publicitarios ilícitos es una de las muchas caras del uso de la tecnología avanzada para fines ilícitos. Mientras que la IA ofrece numerosas ventajas para mejorar la eficiencia y la efectividad en varios campos, también plantea desafíos significativos en términos de seguridad y privacidad. Es fundamental que tanto individuos como organizaciones tomen medidas proactivas para protegerse de estas amenazas avanzadas.

Preguntas Frecuentes

¿Cuáles son los indicadores de un anuncio potencialmente malicioso?

Un indicador común de un anuncio malicioso es la promesa de ofertas que parecen demasiado buenas para ser verdad, como productos gratuitos o descuentos extremadamente altos. Además, si un anuncio te pide que descargues algo o introduces datos personales directamente, es probable que sea una táctica de malvertising.

¿Cómo puedo asegurar que mis dispositivos están protegidos contra el malvertising?

Para proteger tus dispositivos, asegúrate de mantener actualizado tu sistema operativo y todas las aplicaciones, incluyendo el navegador y cualquier software de seguridad. Utiliza un programa antivirus confiable y considera la instalación de extensiones de navegador que bloqueen anuncios y rastreadores sospechosos.

¿Qué debe incluir una estrategia efectiva de defensa contra la publicidad maliciosa?

Una estrategia efectiva debe incluir el uso de software de seguridad actualizado, como soluciones antivirus y anti-malware, junto con una fuerte configuración de seguridad en tus navegadores y dispositivos. Además, es crucial educar a todos los usuarios sobre los riesgos y las señales de advertencia del malvertising.

¿Cuál es el papel de la educación en la prevención del malvertising?

La educación es fundamental para prevenir el malvertising porque informa a los usuarios sobre cómo reconocer y evitar anuncios maliciosos. Programas de formación pueden enseñar a los individuos y a los empleados de una empresa sobre las prácticas de navegación segura y cómo identificar correos electrónicos y anuncios sospechosos.

¿Qué avances en tecnología de seguridad se están desarrollando para combatir mejor la publicidad maliciosa?

Los avances en tecnología de seguridad incluyen el desarrollo de inteligencia artificial y aprendizaje automático para detectar y bloquear anuncios maliciosos antes de que lleguen al usuario. Además, se están mejorando las herramientas de análisis de comportamiento para identificar patrones sospechosos en el tráfico de la red que podrían indicar intentos de malvertising.