De un tiempo a esta parte, tenemos un nuevo campeón indiscutible dominando en el universo del malware. En un principio, parecía que sería como cualquier otro virus o troyano a los que ya estamos acostumbrados, pero hemos ido viendo como su poder y popularidad ha ido creciendo de manera exponencial con el paso del tiempo. Hablamos del ya famoso ransomware. Fíjense si es famoso que hasta tiene un papel muy relevante en un capítulo de la última temporada de una conocida serie de televisión (y no vamos a decir más).

De un tiempo a esta parte, tenemos un nuevo campeón indiscutible dominando en el universo del malware. En un principio, parecía que sería como cualquier otro virus o troyano a los que ya estamos acostumbrados, pero hemos ido viendo como su poder y popularidad ha ido creciendo de manera exponencial con el paso del tiempo. Hablamos del ya famoso ransomware. Fíjense si es famoso que hasta tiene un papel muy relevante en un capítulo de la última temporada de una conocida serie de televisión (y no vamos a decir más).

Ransomware: el secuestrador de nuestros archivos

Cómo recuperar el motor de búsqueda Google en mi navegador

Hoy contestamos a una consulta de nuestro lector Miguel que nos ha llegado a través de nuestro formulario Pregunta lo que quieras

Casi todos los que utilizamos Internet nos hemos encontrado alguna vez con una situación similar. Nuestro navegador, de repente, muestra síntomas de que algo lo ha modificado. Por ejemplo, presenta alguna barra de herramientas nueva, aparece publicidad constante que puede llegar a ser muy molesta e incluso nuestro buscador ya no utiliza Google como motor de búsqueda.

Vuelven los virus ocultos en los documentos de Microsoft Office

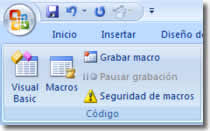

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Las posibilidades de estas macros son enormes, pues el lenguaje de programación que se utiliza permite hacer casi cualquier cosa en el ordenador, por lo que llegan a ser herramientas muy interesantes para usuarios avanzados.

Pero precisamente esa gran capacidad de las macros es utilizada por los delincuentes informáticos para distribuir todo tipo de virus que, ocultos en archivos comunes como un documento Word o una hoja de cálculo Excel, entran en nuestros equipos a través de, por ejemplo, un adjunto en un correo electrónico.

Máxima alerta con Cryptolocker, el virus que cifra todos nuestros archivos

La rápida propagación de este virus y los importantes daños que produce en los dispositivos infectados tanto de particulares como de empresas hace que hayan sonado todas las alarmas en medios de comunicación y entidades que velan por nuestra seguridad informática.

Y no es para menos, se trata de un virus que, una vez nos infecta, cifra todos nuestros archivos importantes, como fotos, vídeos, documentos de todo tipo, etc. y que los convierte en inservibles. Una vez realizada la operación de cifrado, el atacante nos anuncia que deberemos pagar una cierta cantidad de dinero para recuperarlos.

Además, hace que nuestro ordenador envíe el ataque a todos los contactos que tengamos en nuestra agenda, lo que provoca una mayor y más rápida propagación.

¿Cómo nos infectamos?

Qué es una red botnet y cómo comprobar si formamos parte de una de ellas

Casi todo el mundo piensa que cuando su equipo está infectado con un virus, su funcionamiento se ve alterado. Pocos usuarios saben que un ordenador que funciona perfectamente pueda tener instalado malware. La gran mayoría de ciberdelincuentes no buscan llamar la atención, sino ganar dinero y, para ello, cuanto más inadvertido pase el software que han instalado, mejor.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.

Cuidado con los falsos antivirus

Todos conocemos la recomendación de mantener instalado un antivirus en nuestro ordenador, incluso los usuarios más inexpertos lo saben.

Los ordenadores que compramos en la actualidad pueden venir con un buen antivirus instalado, pero con una licencia de prueba que durará sólo unos días. Tras el periodo de prueba, el propio antivirus nos informa de su falta de seguridad y nos invita a comprar una licencia para un año o más.

Muchos de nosotros, en ese momento, buscamos alguna alternativa gratuita que nos permita seguir funcionando con un nivel de seguridad aceptable. Lo habitual será buscar en Internet alguno que nos parezca bueno o que leamos alguna referencia positiva sobre él.

El peligro viene cuando el usuario confía en ‘cualquier’ antivirus que encuentra o se le ofrece automáticamente desde Internet. Lo cierto es que circulan por la red muchos más falsos antivirus que verdaderos y lo que vamos a conseguir si los instalamos es infectar el equipo con algún tipo de malware. La lista de falsos antivirus es interminable, pudiendo encontrar innumerables referencias en páginas o blogs especializados. A este tipo de malware , conocido ya desde hace mucho tiempo, se le aplicó la denominación técnica ‘rogueware’.

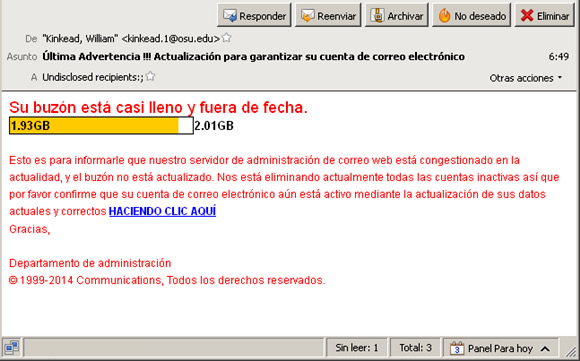

Su buzón está casi lleno y fuera de fecha. Campaña que intenta robarte el correo electrónico

Un nuevo intento de robo de cuentas de correo electrónico está circulando por Internet. En esta ocasión, el mensaje que nos llega a nuestro buzón para llamarnos la atención tiene como asunto:

“Última advertencia!!! Actualización para garantizar su cuenta de correo electrónico”.

Cuidado con Selfimite b, un gusano para Android que envía SMS

La misma compañía de seguridad que detectó la primera versión de Selfitime hace unos cuatro meses ha descubierto y divulgado la aparición de una nueva versión mucho más agresiva a la que han denominado Selfimite b y que asimismo solo afecta a Android.

La misma compañía de seguridad que detectó la primera versión de Selfitime hace unos cuatro meses ha descubierto y divulgado la aparición de una nueva versión mucho más agresiva a la que han denominado Selfimite b y que asimismo solo afecta a Android.

Se trata de una infección tipo “gusano” que ya ha enviado más de 150.000 SMS con nuevos intentos de infección y que se ha encontrado en más de diez países repartidos por todo el mundo.

¿Cómo actúa?

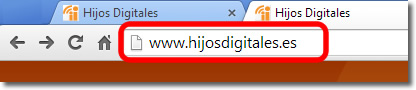

Vigila donde haces clic, algunos enlaces pueden ser malintencionados

Los enlaces a páginas de Internet son de gran utilidad, nos llevan de unos lugares a otros cómodamente haciendo nuestra navegación fluida y eficaz.

Los enlaces a otras páginas aparecen en multitud de lugares, como en los correos electrónicos, en los mensajes instantáneos como whatsapp, en todas las redes sociales, en foros, blogs…, hoy están presentes en todas partes y los utilizamos continuamente.

Los que se dedican a “hacer el mal” lo saben e intentan aprovechar nuestros descuidos para conducirnos a páginas malintencionadas a través de enlaces engañosos. Por ello debemos vigilar dónde hacemos clic o pulsamos y conocer algunos trucos para desenmascarar estos engaños.

Los enlaces conducen a direcciones web o URL que podemos leer en la barra de direcciones del navegador cuando las visitamos.

El navegador Chrome de Google es uno de los más extendido en todos nuestros ordenadores por su rapidez y medidas de seguridad implementadas, no obstante, no está libre de instalaciones no deseadas.

El navegador Chrome de Google es uno de los más extendido en todos nuestros ordenadores por su rapidez y medidas de seguridad implementadas, no obstante, no está libre de instalaciones no deseadas.