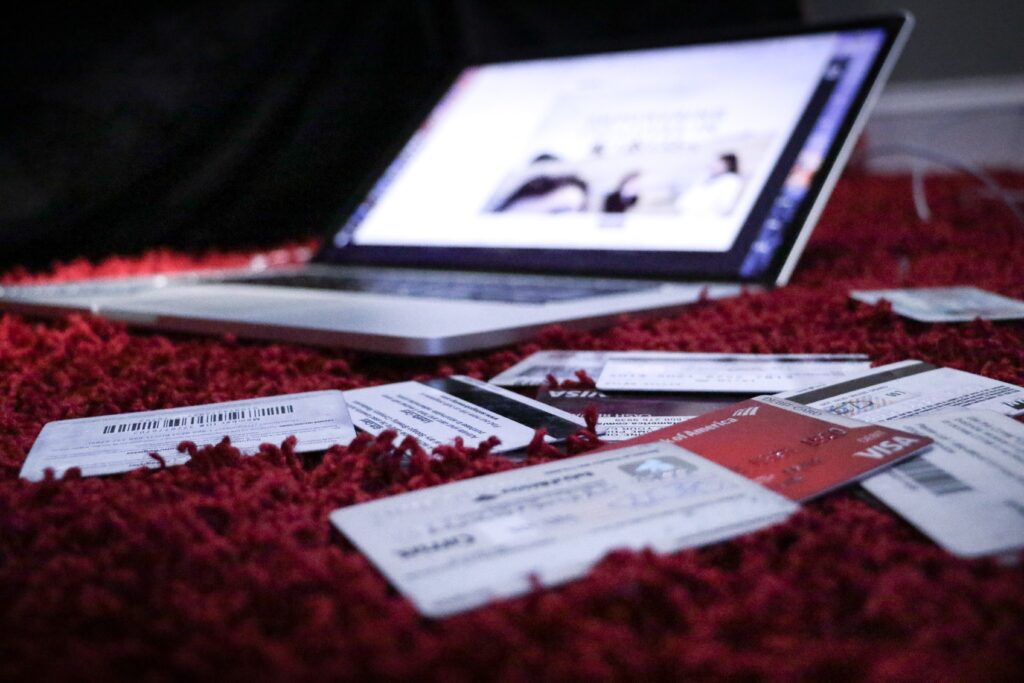

Los virus que infectan nuestros equipos informáticos son cada vez más peligrosos y las vías por las que nos pueden llegar son cada vez más numerosas.

Los ciberdelincuentes prueban nuevos métodos y evolucionan en sus técnicas para hacernos caer en su trampa. Actualmente este tipo de cibercrimen está dominado por verdaderas mafias internacionales bien organizadas y especializadas que lanzan ataques masivos con los que se enriquecen rápidamente.

Cada vez son más frecuentes los casos de virus capaces de secuestrar nuestros equipos cifrando toda su información, el conocido ransomware. Muchas personas y sobre todo empresas, acaban cediendo al chantaje y terminan por pagar el dinero solicitado por el delincuente a modo de rescate.

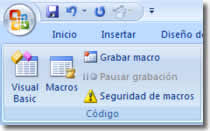

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Si le preguntaras a todos los “nativos digitales” qué están haciendo en el ordenador, probablemente te responderán cosas muy distintas. Unos se centrarán más en el uso de las redes sociales y la mensajería instantánea; otros, sin embargo, pasarán más tiempo ocupados con los juegos online o los videojuegos para PC. Evidentemente también es un herramienta de trabajo para muchos de nosotros, pero en general, apostaría que te responderán todos lo mismo: “me divierto con esto”.

Si le preguntaras a todos los “nativos digitales” qué están haciendo en el ordenador, probablemente te responderán cosas muy distintas. Unos se centrarán más en el uso de las redes sociales y la mensajería instantánea; otros, sin embargo, pasarán más tiempo ocupados con los juegos online o los videojuegos para PC. Evidentemente también es un herramienta de trabajo para muchos de nosotros, pero en general, apostaría que te responderán todos lo mismo: “me divierto con esto”.