Magic Desktop o Escritorio Mágico es uno de los mejores programas para niños entre 2 a 10 años. Es como un Windows para los más pequeños. Con Magic Desktop los niños aprenden divirtiéndose y al mismo tiempo los padres pueden estar seguros de que sus pequeños están protegidos de los peligros de Internet.

Las nuevas tecnologías han llegado a las vidas de los pequeños y ya no es extraño ver como un niño de 2 у 3 años juega con un ordenador. En la era digital en que vivimos es importante que los niños desarrollen de forma temprana conocimientos informáticos y mejoren las habilidades necesarias para el éxito en la escuela.

Ante la avalancha de términos técnicos relacionados con el mundo de las redes sociales e Internet, intentaremos confeccionar un glosario que permita familiarizarse con ellos utilizando el lenguaje más claro posible.

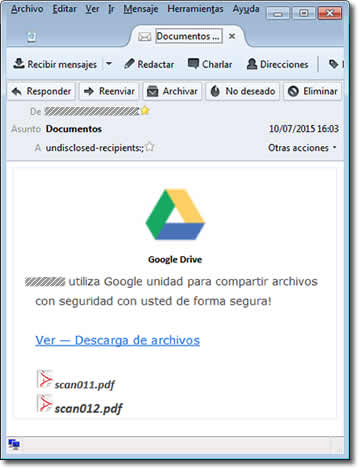

Ante la avalancha de términos técnicos relacionados con el mundo de las redes sociales e Internet, intentaremos confeccionar un glosario que permita familiarizarse con ellos utilizando el lenguaje más claro posible. Durante estos días, con los desplazamientos debidos a las vacaciones de verano, muchos de nosotros buscaremos puntos wifi gratuitos para conectarnos a Internet fuera de casa. El consumo de datos en dispositivos móviles es limitado y además, en el extranjero, puede suponernos un gasto muy elevado si utilizamos nuestra conexión móvil habitual, lo que nos llevará a buscar estas conexiones abiertas en alguna ocasión.

Durante estos días, con los desplazamientos debidos a las vacaciones de verano, muchos de nosotros buscaremos puntos wifi gratuitos para conectarnos a Internet fuera de casa. El consumo de datos en dispositivos móviles es limitado y además, en el extranjero, puede suponernos un gasto muy elevado si utilizamos nuestra conexión móvil habitual, lo que nos llevará a buscar estas conexiones abiertas en alguna ocasión.

Según un estudio elaborado por la conocida empresa de soluciones informáticas en ciberseguridad

Según un estudio elaborado por la conocida empresa de soluciones informáticas en ciberseguridad