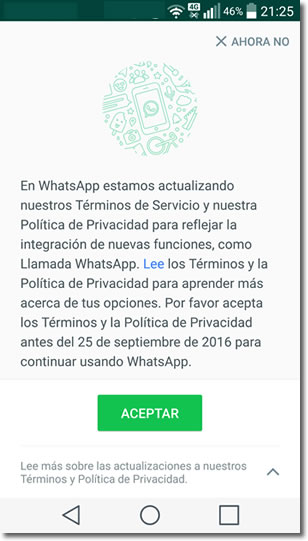

Los usuarios de Whatsapp estamos viendo cómo a lo largo de estos días se actualiza la política de privacidad del servicio a través de una pantalla que nos aparece al abrir la aplicación.

Tenemos hasta el 25 de septiembre para aceptar los nuevos términos de privacidad, de lo contrario, dejaremos de poder utilizar la aplicación.

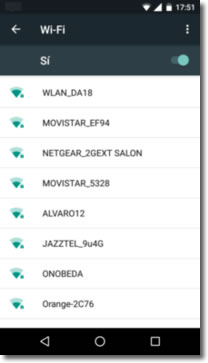

Cuando intentamos conectarnos a una red Wifi con alguno de nuestros dispositivos, la herramienta correspondiente que gestiona la conexión nos muestra una lista de redes Wifi disponibles a nuestro alrededor.

Cuando intentamos conectarnos a una red Wifi con alguno de nuestros dispositivos, la herramienta correspondiente que gestiona la conexión nos muestra una lista de redes Wifi disponibles a nuestro alrededor.