Los videojuegos, en los últimos años han dado un salto cualitativo muy considerable. No me refiero sólo a la calidad de los mismos, con su cada vez mayor realismo o jugabilidad, sino a la posibilidad de interaccionar con otros jugadores a través de Internet, lo que se conoce como videojuegos online.

Esto proporciona al jugador un mayor aliciente al saber que lucha contra otra persona, de igual a igual y no contra una máquina programada. Alcanzar un buen nivel de juego suele requerir muchas horas o días de esfuerzo y siempre habrá alguien a quien retar al que no podremos ganar.

Estar entre la élite de los jugadores de un videojuego online puede requerir años de juego, almacenando todo tipo de ventajas o mejoras en nuestro jugador que serán la clave para poder vencer a los rivales.

Y como cuando hablamos del mundo de Internet siempre hemos de contar con algunos “riesgos”, el mundo del videojuego online no podría ser diferente. Se ha alcanzado un número de usuarios suficientes como para despertar el interés de los ‘hackers’ y desde hace algún tiempo se han puesto “a trabajar” en el robo de cuentas y demás información privada de los jugadores.

¿Cuáles son los objetivos de los hackers?

Veamos cuales pueden ser los objetivos de un atacante, desde los más inocuos para la seguridad del jugador hasta los más perjudiciales:

Dinero virtual

En la actualidad, muchos de los juegos implementan sistemas de dinero virtual para recompensar los logros conseguidos en el juego. Este dinero se utiliza para aumentar las capacidades del personaje y se ha convertido en un preciado tesoro y una necesidad para los jugadores noveles. Un usuario que empieza a jugar a un determinado juego, necesita una gran cantidad de tiempo para conseguir que su personaje obtenga características avanzadas, por ello, resulta mucho más sencillo obtener dinero virtual de otras formas a las establecidas por el juego. De esta forma, el jugador puede obtener de una forma rápida lo que de otra forma necesitaría semanas o meses. Debido a la demanda de dinero virtual, ha aparecido el fenómeno del gold pharming que consiste en recolectar dinero virtual para luego intercambiarlo con otros jugadores a cambio de dinero real. El máximo exponente de este fenómeno aparece en el juego online World of Warcraft, donde se sabe que existen jugadores pagados a tiempo completo para recolectar oro virtual.

Se han dado casos, como por ejemplo en China, donde se explotaba a presos para que recolectaran oro virtual durante horas. En concreto, los carceleros obligaban a realizar a los presos turnos de hasta doce horas sin parar de realizar tareas repetitivas para conseguir oro.

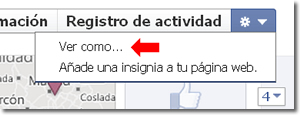

Las redes sociales han sido un fenómeno de masas en los últimos años. Desde su aparición, el crecimiento en forma de número de usuarios ha sido prácticamente exponencial, llegando hasta el punto actual, donde es extraño que alguna persona no tenga cuenta en alguna red social.

Las redes sociales han sido un fenómeno de masas en los últimos años. Desde su aparición, el crecimiento en forma de número de usuarios ha sido prácticamente exponencial, llegando hasta el punto actual, donde es extraño que alguna persona no tenga cuenta en alguna red social.  Continuando con el

Continuando con el  Android ha implementado diversos mecanismos para garantizar la seguridad de su sistema operativo. Por ejemplo, Android obliga a que las aplicaciones deban estar firmadas digitalmente y que los desarrolladores compartan el certificado con Google para que puedan publicar la aplicación en el Market. También incorpora un mecanismo para aislar las diferentes aplicaciones entre ellas, evitando así que una aplicación pueda obtener datos de otra. Esto ocurre gracias al sistema de permisos por el cual, solo se puede acceder a los recursos que explícitamente se requieran.

Android ha implementado diversos mecanismos para garantizar la seguridad de su sistema operativo. Por ejemplo, Android obliga a que las aplicaciones deban estar firmadas digitalmente y que los desarrolladores compartan el certificado con Google para que puedan publicar la aplicación en el Market. También incorpora un mecanismo para aislar las diferentes aplicaciones entre ellas, evitando así que una aplicación pueda obtener datos de otra. Esto ocurre gracias al sistema de permisos por el cual, solo se puede acceder a los recursos que explícitamente se requieran.

En los modelos más avanzados de Android, con cámara frontal, permite incluso utilizarlo con la opción del videochat o lo que se conoce como “quedadas”. Sólo hay que instalar la aplicación desde el ‘Market’ de Android. En los demás sistemas operativos de smartphones también se encuentran aplicaciones en sus lugares de descarga para utilizar este servicio de mensajería instantánea.

En los modelos más avanzados de Android, con cámara frontal, permite incluso utilizarlo con la opción del videochat o lo que se conoce como “quedadas”. Sólo hay que instalar la aplicación desde el ‘Market’ de Android. En los demás sistemas operativos de smartphones también se encuentran aplicaciones en sus lugares de descarga para utilizar este servicio de mensajería instantánea. Llega la Navidad, y con ella los reencuentros familiares, las comidas, las cenas, los excesos, el cuñado “gracioso”, las abuelas que no paran de llenarte el plato, los niños y como no, los regalos.

Llega la Navidad, y con ella los reencuentros familiares, las comidas, las cenas, los excesos, el cuñado “gracioso”, las abuelas que no paran de llenarte el plato, los niños y como no, los regalos.