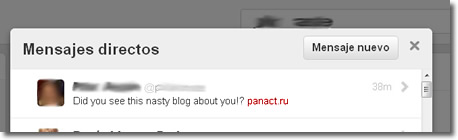

Durante todo el año circulan por Internet todo tipo de mensajes fraudulentos que nos intentan timar o robarnos datos personales. Recibimos mensajes con súper ofertas de falsas tiendas online, mensajes urgentes procedentes de falsos bancos, nos avisan que nos ha tocado la lotería sin ni siquiera haber jugado y mil métodos más que tienen como fin común el engaño.

Pero en Navidad el riesgo en el mundo online se intensifica de manera notable. No solo porque aumenta el número de intentos, que ya sería una causa suficiente, sino porque se suma además el efecto de otros factores que facilitan el trabajo a los ciberdelincuentes y eso es algo que ellos conocen e intentan explotar.

Pero en Navidad el riesgo en el mundo online se intensifica de manera notable. No solo porque aumenta el número de intentos, que ya sería una causa suficiente, sino porque se suma además el efecto de otros factores que facilitan el trabajo a los ciberdelincuentes y eso es algo que ellos conocen e intentan explotar.

Por ello debemos mantener la guardia, incrementar razonablemente nuestra desconfianza y ser prudentes con todo aquello que recibimos o vemos por Internet.

Es una herramienta muy completa, ideal para administradores de redes, que muestra información demasiado compleja para el usuario medio. Pero la función que quería comentar no requiere tener conocimientos avanzados. Aunque está en inglés, su funcionamiento es tan sencillo que no requiere entender el idioma.

Es una herramienta muy completa, ideal para administradores de redes, que muestra información demasiado compleja para el usuario medio. Pero la función que quería comentar no requiere tener conocimientos avanzados. Aunque está en inglés, su funcionamiento es tan sencillo que no requiere entender el idioma. Esencialmente consiste en disimular nuestra ausencia eliminando pistas y añadiendo otras que indiquen que todavía estamos en casa. Hay que decir a algún vecino de confianza que nos recoja el correo, dejar alguna persiana abierta, utilizar alguno de esos aparatos que se programan y permiten el encendido de una luz interior de forma aleatoria y por supuesto, no contar a desconocidos que nos vamos a ausentar en una determinada fecha.

Esencialmente consiste en disimular nuestra ausencia eliminando pistas y añadiendo otras que indiquen que todavía estamos en casa. Hay que decir a algún vecino de confianza que nos recoja el correo, dejar alguna persiana abierta, utilizar alguno de esos aparatos que se programan y permiten el encendido de una luz interior de forma aleatoria y por supuesto, no contar a desconocidos que nos vamos a ausentar en una determinada fecha.