El router wifi que nos han instalado en casa o en la oficina es un punto de acceso a Internet que está visible para cualquier ordenador o dispositivo portátil que esté en su radio de acción.

Debemos asegurarnos de que en nuestro router sólo se van a conectar las personas que nosotros autoricemos, impidiendo a vecinos y ‘listillos’ que pasan por la zona de forma esporádica utilizar nuestra red de conexión.

Debemos asegurarnos de que en nuestro router sólo se van a conectar las personas que nosotros autoricemos, impidiendo a vecinos y ‘listillos’ que pasan por la zona de forma esporádica utilizar nuestra red de conexión.

Aunque las compañías telefónicas cada vez más nos proporcionan el router configurado adecuadamente, no todas lo hacen ni todos los routers instalados hace algún tiempo vienen correctamente configurados.

Hoy día 28 de enero se conmemora el día internacional de la privacidad o de la “protección de datos” y nosotros, desde aquí, queremos participar en la medida de nuestras posibilidades en extender el mensaje que persigue tal celebración, que no es otro que la concienciación de la población sobre la importancia que tiene preservar de forma segura la información valiosa y/o personal.

Hoy día 28 de enero se conmemora el día internacional de la privacidad o de la “protección de datos” y nosotros, desde aquí, queremos participar en la medida de nuestras posibilidades en extender el mensaje que persigue tal celebración, que no es otro que la concienciación de la población sobre la importancia que tiene preservar de forma segura la información valiosa y/o personal.

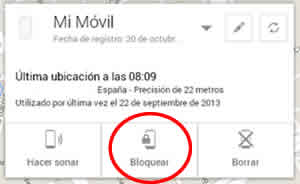

La cuenta “gmail” –nombre@gmail.com– es nuestra identificación hacia el ‘universo’ Google. Con ella accedemos a un mundo de posibilidades que podemos personalizar para utilizar desde cualquier dispositivo conectado a Internet.

La cuenta “gmail” –nombre@gmail.com– es nuestra identificación hacia el ‘universo’ Google. Con ella accedemos a un mundo de posibilidades que podemos personalizar para utilizar desde cualquier dispositivo conectado a Internet. Seguro que un tanto por ciento elevado de nuestros lectores utilizan habitualmente WhatsApp para comunicarse con familiares, amigos, compañeros de trabajo… Y ahora que muchos están de vacaciones esto es todavía más habitual.

Seguro que un tanto por ciento elevado de nuestros lectores utilizan habitualmente WhatsApp para comunicarse con familiares, amigos, compañeros de trabajo… Y ahora que muchos están de vacaciones esto es todavía más habitual. La policía especializada en delitos telemáticos ha detenido recientemente a un individuo en Zaragoza que, según la información

La policía especializada en delitos telemáticos ha detenido recientemente a un individuo en Zaragoza que, según la información  Hemos publicado recientemente una serie de entradas relacionadas con el mundo de los videojuegos, extraídas de nuestro ‘

Hemos publicado recientemente una serie de entradas relacionadas con el mundo de los videojuegos, extraídas de nuestro ‘