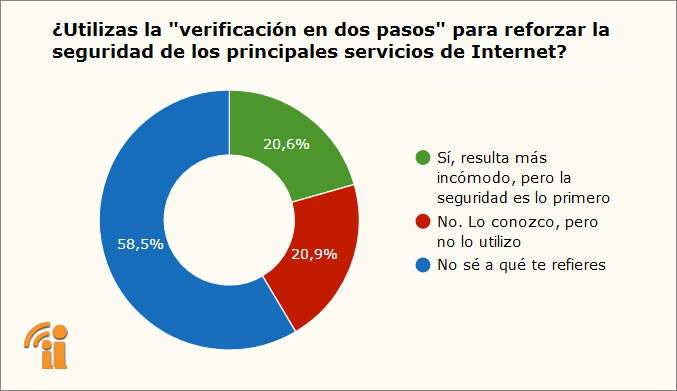

Ya os hemos contado en Hijos Digitales, la adicción que se puede crear con juegos como Fortnite, además de riesgos como el ‘grooming’, el ciberacoso, entre otros. Es importante tener en cuenta la autenticación de dos factores (2FA) para asegurar las cuentas ante el descifrado de la contraseña.

Son numerosas las noticias que indican como gran cantidad de hackers están ganando mucho dinero a base de robar y vender cuentas de jugadores, a través de vender cuentas con skins, que modifican la apariencia de los personajes dentro del juego. Dicha caracterización se adquiere por suerte o por la compra de las mismas. Existe un mercado muy extenso de cuentas robadas, que una vez adquiridas activan el sistema de verificación de dos pasos por una dirección email del atacante.

LEER MÁS