Érase una vez, una joven empresaria e ingeniera llamada Lina, en las fiestas navideñas de SafeCity trabajaba incansablemente en una empresa de tecnología. Su vida giraba en torno a la innovación y la creación, pero la ciberseguridad no era su prioridad.

Una fría noche, cuando todos estaban disfrutando de las festividades, Lina se encontraba absorta en su labor, un fantástico programa sin apenas protección. De repente, un destello iluminó su oficina y se manifestó el Fantasma del Pasado, un reflejo de los ciberataques conocidos. Este espíritu llevó a Lina a través de una serie de eventos pasados, revelando cómo los ataques de ingeniería social habían manipulado a personas inocentes para divulgar información confidencial. Desde correos electrónicos engañosos hasta llamadas telefónicas fraudulentas, Lina presenció cómo estas artimañas habían comprometido la seguridad de empresas y personas.

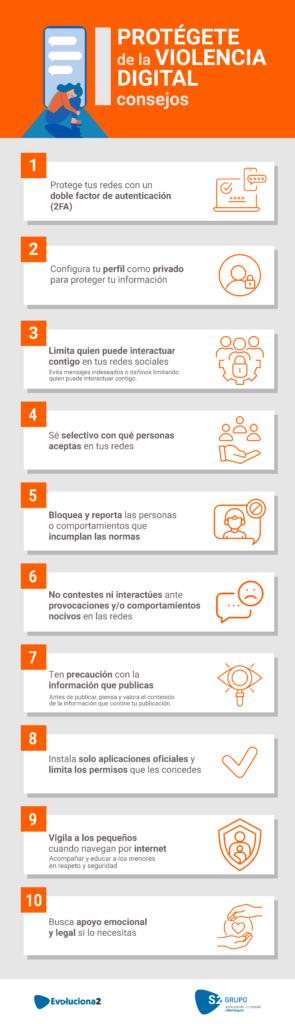

Despertando de su trance, Lina se encontró sola, pero reflexionando profundamente sobre la importancia de aprender del pasado para proteger el presente. Decidió implementar medidas de ciberseguridad y concienciación en su empresa, promover la educación en seguridad cibernética, enseñando a su equipo y a la comunidad sobre cómo detectar y prevenir los ataques de ingeniería social.

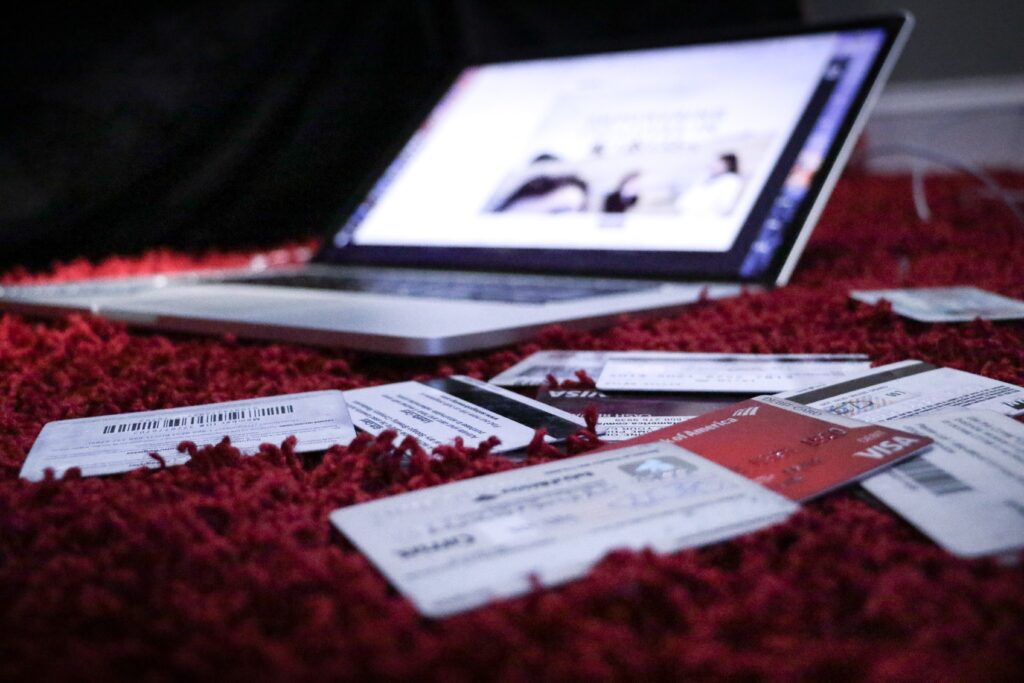

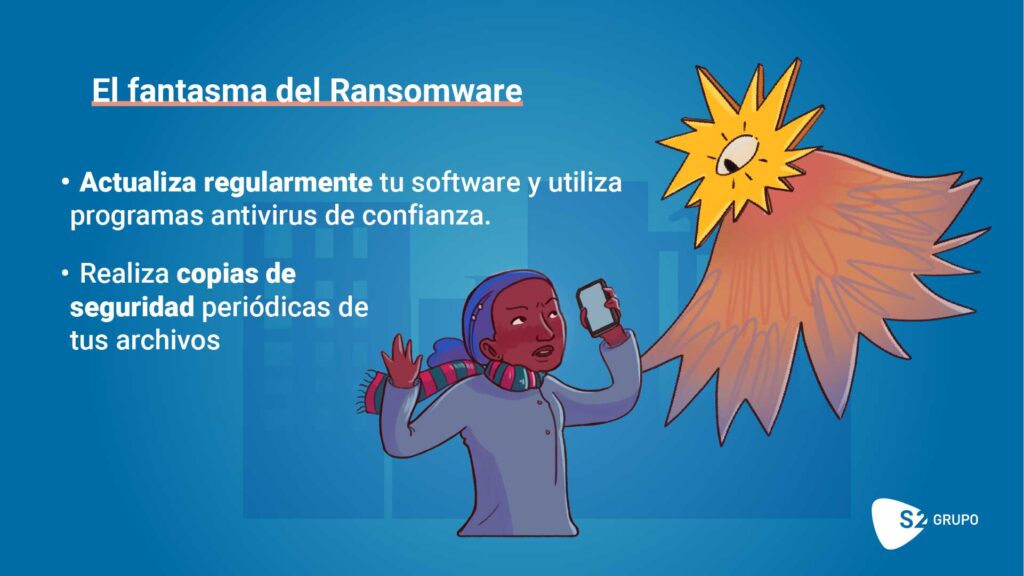

Poco después, en medio de la noche, cuando la ciudad estaba envuelta en silencio, apareció el Fantasma del Presente, un ser sombrío que personificaba un ataque que es capaz de acechar a todas las empresas de cualquier tipo y tamaño: el peligroso ransomware. Este espíritu mostró a Lina la realidad actual de los ataques de ransomware y la importancia de proteger tus activos digitales, revelando cómo las empresas eran secuestradas digitalmente, exigiendo rescates por sus datos cruciales.

Sintiendo el impacto y la desesperación de estas víctimas, Lina comprendió la urgencia de fortificar las defensas contra el ransomware. Prometió capacitar a su equipo en detección y prevención, y se comprometió a respaldar regularmente los datos críticos de su empresa para evitar caer en la trampa de los ciberdelincuentes con una estrategia de ciberseguridad robusta y herramientas de protección,

Mientras la Nochebuena avanzaba, un brillo futurista inundó la habitación de Lina, y apareció el Fantasma del Futuro, un ser etéreo que encarnaba los ciberataques impulsados por la inteligencia artificial. Mostró a Lina un mundo donde los ataques cibernéticos eran sofisticados, autoadaptables y devastadores.

Con el corazón palpitante, Lina comprendió la magnitud de esta amenaza inminente. Se dio cuenta de que el futuro de la ciberseguridad dependía de su acción presente. Decidió dedicar esfuerzos a investigar y desarrollar sistemas de defensa avanzados, colaborando con expertos para contrarrestar esta futura amenaza.

Al despertar en la mañana de Navidad, Lina se sintió renovada. Había vivido una experiencia transformadora. Convocó a su equipo, compartió su visión y juntos se embarcaron en un nuevo camino, comprometidos a fortalecer la ciberseguridad en su entorno y anticipar un mundo ciberseguro.

Desde entonces, Lina se convirtió en una defensora ferviente de la concienciación sobre la ciberseguridad, organizando charlas y seminarios para educar a otros sobre los peligros y las estrategias para protegerse en el mundo digital, e inculcando estos valores en su entorno para así llegar cada vez más lejos en un mundo cada vez más digitalizado.